Афера с наложенным платежом. Как «Почта России» ежедневно обманывает миллионы россиян Отправка после окончания рабочего дня

Каждый россиянин хотя бы раз имел дело с почтовой службой «Почта России», которая представляет из себя государственную почту для всех и каждого. У нее есть несколько тысяч почтовых отделений по всей стране, сотни сортировочных центров и множество других элементов инфраструктуры, которые обеспечивают доставку посылок до получателей.

Те, кто пользовались «Почтой России» отличают знают, сколько посылка может «ходить» по территории страны. Вопросы логистики мы оставим сотрудникам почты, а сами поговорим о совершенно другом, о том, как российская почта нагло обманывает миллионы россиян на ежедневной основе и с этим никто ничего не делает. В итоге, страдают ни в чем не повинные жители РФ, которые платят за услуги национальной почтовой службы из своего кармана.

В чем суть обмана?

Эта небольшая история основана на личном опыте, а все действия разворачивались в Москве. У «Почты России» есть свой собственный сайт и фирменное мобильное приложение для iPhone и Android-устройств. Введя туда трек-номер почтового отправления, за его транспортировкой внутри России можно будет следить. Как только посылка попадает в почтовое отделение оперативно появляется сообщение вида «Ожидает адресата в месте вручения». Там сказано, что получатель может посетить почтовое отделение самостоятельно (указаны часы работы), либо заказать доставку курьером или почтальоном на дом.

В нашем случае, после того как посылка покинула московский сортировочный центр 21 апреля в 12:46 минут и отправилась в сторону почтового отделения, статус «Ожидает адресата в месте вручения» начал отображаться только 24 апреля в 12:11 по московскому времени, то есть сегодня. Там же указан и вес почтового отправления. Посылка весит 244 грамма.

Заполняем форму на сайте, указав паспортные данные, подписываем все это и идем в почтовое отделение. Здесь нас ждет «приятный» сюрприз – два медленно работающих сотрудника на 10-12 человек, который хотят отправить или получить какие-то посылки. В итоге, отстояв в душном помещении больше получаса, сотрудник «Почты России» вбивает номер почтового отправления в базу данных на компьютере, предварительно несколько раз попытавшись отсканировать штрихкод на распечатанном листочке, но безуспешно, а затем с недовольной ухмылкой на лице заявлением – «Этого почтового отправления еще нет в нашем отделении».

На вопрос о том, как такое может быть, ведь на сайте и в приложении уже как несколько часов висит статус «Ожидает в месте вручения» был получен следующий ответ – «Такое статус посылке присваивается когда она покидает сортировочный центр». Дальнейшие споры были бы бесполезны, поэтому разговор был прекращен.

Если верить сотруднику почтового отделения, то когда посылка получает статус «Ожидает адресата в месте вручения», она все еще находится в пути в почтовое отделение. Только вот в таком случае становится непонятно, почему автомобиль по Москве ехал трое суток, но так и не успел доехать, а статус отправления вдруг автоматически сменился? Кстати, в почтовом отделении такой же ответ от сотрудника «Почты России» получило еще несколько получателей.

Что в итоге?

Получается, что «Почта России» вводит людей в заблуждение, как бы «приглашая» их в почтовое отделение, в котором, потратив свое время, в конечном итоге никто ничего не получает. Кто же виноват в этой ситуации, почтовое отделение или сортировочный центр, осуществляющий доставку по одному округу Москвы целых трое суток?

Если бы посылка шла на один день дольше, но этот статус появился тогда, когда она уже действительно готова к получению, то никаких проблем и вопросов к «Почте России» бы не возникало. А так получается, что люди вынуждены раньше отпрашиваться с работы, откладывать какие-то свои дела, чтобы успеть забрать посылку, доставки которой обычно приходится ждать больше месяца, причем около 75% времени происходит доставка именно по территории России. Кому как, но, на наш взгляд, это самый настоящий обман, от которого ежедневно страдают миллионы россиян.

До 13 октября включительно у всех желающих есть возможность Xiaomi Mi Band 4, потратив на это всего 1 минуту своего личного времени.

Присоединяйтесь к нам в

Добрый день!

Самым популярным способом обмена корпоративной информацией на сегодняшний день остается электронная почта. Именно там работники отправляют скан-копии документов, проекты на согласования, приглашают на встречи, информируют о событиях и т.д. Иногда переписку по электронной почте приравнивают к официальной переписке между организациями на уровне писем от первых лиц. Поэтому этот канал передачи информации является объектом пристального внимания со стороны представителей отделов/служб ИБ (они следят за утечкой конфиденциальной информации) и экономического блока безопасности (они следят за перепиской, ищут откаты, сговоры, поиски новой работы, подделку документов и т.д.)

Немного о теории. Вы наверняка замечали что ваша почта не доходит сразу до контрагентов и/или же злые дяди из службы безобразности интересуются той или иной вашей отправкой спустя какое-то время, особенно если вы отправляете какие либо персональные данные без использования принятых мер защиты. Эти обстоятельства говорят о том, что в вашей организации установлена какая либо так называемая DLP-система. Не вдаваясь в технические подробности приведу информацию из вики:

Система предотвращение утечек (англ. Data Leak Prevention, DLP ) - технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется или проходит но оставляет метку.

А вообще грубо говоря это средство слежения за действиями сотрудников и основная цель ее — «найти то, что запрещено». Законно ли это поговорим в следующей статье. А принцип работы системы можно сравнить с фильтром, то есть вы отправили письмо, и если оно попало в фильтр по критериям и, в зависимости от настроек системы, заблокировалось или ушло получателю, но при этом уведомив товарищей безопасников.

Давайте посмотрим как можно определить установлена ли одна из таких систем у Вас в организации. Для того чтобы узнать установлена ли у Вас в организации такая система слежения в первую очередь можно посмотреть заключенные договора на покупку или сопровождение таких систем. Среди них ищем самые популярные компании разработчики:

Инфосистемы джет

и менее популярные:

McAfee, Falcongaze, GTB, «Трафика», Iteranet, RSA, Trend Micro ,Verdasys, Стахановец.

Если нет доступа к договорам, то можно помониторить сайт госзакупок (если ваша контора государева). Как видно из изображения ниже предмет договора может быть различным — от приобретения неисключительных прав до технической поддержки, главное в поиске вбивайте название компаний разработчиков из списка, что я привел.

Если же и эти способы не помогают, то понять что за вами следят можно уточнив у получателя по телефону — долго ли к ним поступают письма (только в случае блокировки письма до отправки), а можно спросить у друзей-айтишников установлена ли система контроля почтовых сообщений в организации. Можно еще конечно попытаться найти запущенные процессы на вашем компьютере, т.к. агенты системы (компоненты системы) слежения устанавливаются персонально на все АРМ’ы работников, но дело в том, что эти процессы умело скрываются под стандартные процессы MS Windows и без должного уровня знаний определить процесс запущенный агентом будет довольно сложно.

Теперь давайте рассмотрим каким образом, мы сможем обойти эту систему. Помните, что реализация приемов из статьи зависит от конкретных настроек DLP и возможна к реализации только путем проб и ошибок. Так что на своей страх и риск.

Самое главное не пытайтесь обойти системы, попытавшись сделать шрифт документа белым или пытаясь скрыть листы и сроки в документах MS Exel, все это сразу увидят товарищи чекисты!

Итак, наша задача передать информацию в виде файлов или текста по электронной почте, зная, что в организации развернута и функционирует DLP- система. Конечно многие из Вас скажут зачем такие сложности — «я могу сфотографировать содержимое экрана на телефон и дело с концом», но где-то телефонами запрещено пользоваться, а где-то коллеги недобро посмотрят на это (особенно в офисах типа «опен-спейс») , а иной раз и сообщат куда следует, иногда же необходим именно документ в редактируемом формате, а не его фотография на мобильном телефоне, в общем-то вариантов много. Итак давайте приведем примеры передачи такой информации:

1. Отправка после окончания рабочего дня.

Самое простое и банальное, что может получится это просто отправить Ваше письмо на нужный адрес электронной почты после окончания рабочего дня. Данный метод успешен в случае, если система настроена на перехват почтовых сообщений, например, с 9-00 до 18-00 по рабочим дням и их блокировку в указанное время. Это связано с тем, что товарищи безопасники, которые смогут в случае чего разблокировать застрявшее письмо также как и Вы работают по трудовому договору те же часы, что и Вы, поэтому после окончания рабочего дня они отключают систему или она останавливается автоматически. Вы можете проверить актуальна ли эта настройка отправив пару безобидных сообщений после 18-00 и посмотреть дойдут ли сразу сообщения, которые например не доходили сразу втечении рабочего дня. Сразу скажу не самый лучший вариант , т.к. в независимости от результата отправки в системе останется след того, что Вы отправили, и в случае грамотного мониторинга системы безопасниками они увидят Вашу отправку.

2. Удаление слов маячков

Этот метод предполагает настройку DLP на поиск по ключевым словам, т.е. в отправленном документе он ищет совпадения по словарю. В случае мониторинга откатов такой словарь может содержать следующую группу слов: бабки, зелень, капуста и тд. В случае же предотвращения утечек конфиденциальной информации данный словарь может содержать следующий словарный набор: коммерческая тайна, секрет фирмы, конфиденциально, ДСП, персональные данные, снилс, доверенность, паспорт, серия номер и т.д. Метод заключается в удалении таких слов, которые явно будут присутствовать в конфиденциальном документе и идентифицировать его к закрытой информации. Просмотрите документ которых необходимо отправить на наличие таких слов и удалите. Метод также не самый лучший т.к. конкретный набор слов, содержащийся в словаре Вам никто никогда не скажет.

3. Архив с паролем.

Данный метод заключается в шифровании документа в стандартном *.rar архиве и направлении на электронную почту. Сразу отмечу, что архив под паролем сразу вызывает подозрения и во многих системах блокируется, и даже расшифровывается. Чтобы максимально обезопасить себя необходимо:

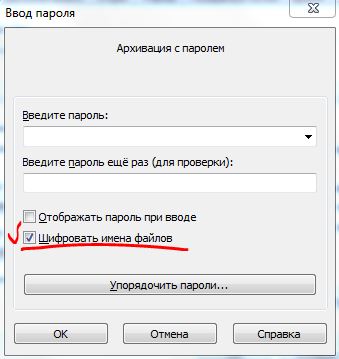

а) При установке пароля на архив поставить галочку на значении «шифровать имена файлов». Это необходимо для того чтобы имена файлов в архиве были не видны до открытия архива паролем.

б) При выборе пароля стоит обратить внимание на его длину и сложность. Да-да это необходимо для предотвращения перебора по словарю, если такой используется в системе. Используйте минимум 10 символов, содержащих буквы строчного и прописного регистров, специальные символы,пробелы, цифры. Например наш пароль будет таким $Op123KLM!987@. Не спешите набирать его в поле ввода, смотрите часть «в».

в) Самое главное правильно ввести пароль в поле ввода в архиваторе, сейчас объясню почему. Дело в том на агенты которые уставнолены на АРМ’ах работников могут содержать функционал клавиатурного шпиона и записывать все Ваши действия (нажатия клавиш) на клавиатуре. Стоит отметить что запись ввода клавиш привязана к определенному процессу где осуществляется набор (word, exel, winrar и тд.). Чтобы запутать следы можно сделать следующее (для примера будем использовать наш пароль $Op123KLM!987@ ): Например так: откроем блокнот и Введем первые 4 символа из середины пароля «KLM!» и после этого копируем и вставляем в winrar, затем в MS Word’e впишем первые 5 символов пароля «$Op123», копируем и вставляем в начало поля ввода winrar, последние 4 «987@» ,чтобы вообще не оставлять следов ввода, вводим в виртуальной клавиатуре онлайн клавиатуре используя мышку, и копируем в конец поля ввода пароля и нажимаем «ок», пароль записываем на бумажку, отправляем архив в письме и сообщаем по телефону принимающей стороне, а бумажку съедаем:

Таких виртуальных клавиатур полно в интернете. Стоит отметить что Вы можете как угодно экспериментировать — набирать неправильный пароль, стирать, перемещать символы, при этом в системе слежения будет отображаться полная каша.В поле отображать пароль при вводе галку лучше не ставить — так как в системе может быть установлен модуль фотографирования вашего монитора.

3. Кодируем онлайн

Для передачи документа проще всего использовать онлайн-сервисы обмена файлами, для примера мы рассмотрим www.rgho.st

Заливаем наш файл «База контрагентов.docx» туда и получаем ссылку:

Теперь нам необходимо зашифровать ссылку и передать ее письмом. Для примера шифрования используем онлайн-сервис http://crypt-online.ru/crypts/aes/ с симметричным антигоритом AES. В поле текста вставляем адрес нашей ссылки, выбираем размер ключа шифрования 128-256 бит. Вводим пароль, в данном случае «сайт», нажимаем кодировать и получаем шифрованный текст:

Копируем полученный результат и отправляем в электронном сообщении, сообщив пароль и длину ключа по альтернативному каналу связи (телефону). Получатель проделывает обратное преобразование, вводит шифрованный текст и пароль и получает ссылку:

4. Cтеганография онлайн

Для того чтобы не отправлять подозрительный зашифрованный текст мы также можем использовать стеганографию онлайн. Подумайте какие документы Вы чаще всего отправляете контрагентам (акты сверок, счета и т.д.) и вставляйте в тело этих файлов код. Для примера мы будем использовать карточку предприятия и онлайн сервис http://stylesuxx.github.io/steganography/. Карточка предприятия в формате обычной картинки, где указаны реквизиты организации. Загружаем карточку (файл karto4ka.png), вставляем текст, который хотим зашифровать (все та же наша ссылка) и жмем «Encode»

Получатель проделывает обратное действие. Загружает файл «karto4ka2.png» и нажимает «Decode» и получает желанную ссылку.

Вдобавок можно использовать portable утилиты стеганографии, рассмотрим их в следующих статьях

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Все больше пользователей узнают о схемах обмана в интернет-магазинах, не без помощи нашего блога, что делает их менее эффективными и как следствие менее прибыльными. К примеру когда фейковый магазин берет за товар 100% предоплату и просто исчезает или требует оплатить деньги за доставку до адреса клиента, ничего не отправляя в конечном итоге, а просто присваивая себе деньги.

Поэтому для тех, кто хочет совершить покупки в интернет стало логичным не платить наперед и воспользоваться тем же самым наложенным платежом, от Почты России, что по мнению пользователей может их обезопасить, но и здесь мошенники нашли лазейку и начали обманывать, разбираемся в статье, как же это может быть.

«А в коробке…»

Магазин в сети сейчас создать проще простого, хватит и одного-двух дней, оставаясь при этом инкогнито. Все это – благодатная почва для мошенников. Ежедневно они создают в интернете десятки липовых сайтов и обманывают доверчивых покупателей, клюнувших на низкую цену или приятные скидки. Согласно данным, в 2016 году число таких фейков составляло около 13% от всего количества онлайн-магазинов, предлагающих товары. Сомневаюсь, что спустя год эта цифра уменьшилась. Поэтому можно легко попасть на один из них и остаться без денег.

Ранее мы вам уже вам рассказывали о некоторых методах мошенничества со стороны липовых онлайн-магазинов. Сейчас я вас хочу предупредить о новом способе обмана покупателей в интернет-магазинах. Теперь, чтобы не спугнуть своих жертв, кидалы не требуют вначале внести оплату. Они используют новую уловку – наложенный платеж. Ведь как полагает большинство? «Раз я получаю деньги после доставки заказа, то как меня могут обмануть?» Оказывается, могут, и еще как!

Очень многие покупатели не учитывают, что при наложенном платеже вначале необходимо внести оплату, а затем только можно получить и вскрыть посылку. Этим и пользуются мошенники, присылая вместо заказанного товара б/у вещь или же совсем другое изделие, которое стоит значительно дешевле. Схема проста, деньги вы им перечислите до того, как откроете коробку и увидите, что там совсем не то, что вы ожидали.

Учитывая тот факт, что покупка была совершена в ненастоящем интернет-магазине, претензии будет предъявлять некому, а через некоторое время и некуда, потому что фейковые магазины делают на короткий период и после сбора денег их просто закрывают. Почтовое отделение при этом не несет ответственности, являясь по сути курьером между покупателем и продавцом.

Есть ли обязательства при наложенном платеже?

Если вы все же успели заказать товар до того, как в сети появились негативные отзывы о магазине, обличающие его в мошенничестве, то это не значит, что вы потеряете деньги. Вы можете не забирать посылку!

Согласно правилам почты, получатель может проигнорировать извещение и не приходить за своим заказом. По истечении срока посылку отправят обратно отправителю. На вас не будут наложены никакие обязательства. Поэтому игнорирование не несет для вас никаких последствий. А вот мошенник будет наказан – ему придется заплатить дважды за доставку и, вдобавок, за хранение.

Также, если есть желание, вы можете прийти на почту и написать заявление об отказе принимать посылку. Никакой оплаты с вас не потребуют, а заказ отправят обратно продавцу.

Как видите, даже если вы сделали заказ в липовом магазине и не успели забрать купленную вещь, то еще не все потеряно. Вы еще можете сохранить свои деньги! Однако мошенники эту «фишку» тоже узнали, поэтому теперь своим жертвам они присылают угрозы, чтобы вынудить их забрать посылку. Якобы они сотрудничают с налоговыми организациями и коллекторскими службами.

Это – обычный прессинг, который должен заставить вас испугаться и отдать деньги за безделушку в посылке. Не ведитесь на это! Ни один нормальный магазин, который ориентирован на клиентов, не позволит себе подобных высказываний. Это еще один признак того, что перед вами мошенники. И их слова – пустышка. «Магазин» в реальности даже нигде не зарегистрирован. Стоит в ответ пригрозить «менеджерам» обращением в налоговую, суд или правоохранительные органы, как они тут же исчезнут, будто их и не было.

Как обезопасить себя

Покупая что-либо в интернете, будьте осторожными! Кидалы так и ждут, когда вы принесете им деньги и сделают все возможное, чтобы приманить вас. Давайте разберемся, как не попасть в их сети?!

Крупные магазины на слуху, и покупать в них безопасно. Но что делать, если вы нашли нужную вещь в небольшом, малоизвестном интернет-магазинчике? Полагаться на отзывы? Не стоит, они могут быть заказными. Следует пойти другим путем – внимательно рассмотреть и проверить сайт. Это займет всего несколько минут времени, зато сэкономит вам приличную сумму денег. Сделать это можно следующим образом:

- Оцените дизайн сайта. Если он простой, типичный и ничем не выделяется, то это указывает на то, что денег в него особо вкладывать не хотели, а, значит, на развитие и долгую жизнь проекта организаторы не рассчитывают. Такое обычно свойственно как раз мошенникам.

- Срок существования домена. Проверить это можно на нашем сайте в рубрике “ ”. Обычно липовые интернет-магазины действуют не более 1-2 месяцев. Если видите, что домен зарегистрирован совсем недавно, проходите мимо.

- Посмотрите, имеется ли на сайте информация о регистрации и юридическом адресе. Если да, пробейте ее. Если нет – 99%, что перед вами липовый магазин.

- Обратите внимание, имеются ли телефоны для связи, а также проверьте, отвечают ли по ним.

Настоятельно рекомендую дополнительно прочесть нашу статью «Как различать мошеннические интернет-магазины» , где вы найдете более подробную информацию о том, как вычислить сайт кидал, а также сможете наглядно посмотреть, чем отличается липовый магазин от нормального, честно работающего.

В этой статье я не призываю вас отказываться от покупок в интернет-магазинах из-за риска быть обманутыми. Вовсе нет. Я призываю вас к тому, чтобы быть внимательными и тщательно проверять магазин, в котором собираетесь совершить покупку. Иначе вместо заказанного товара вы получите б/у или вышедшую из строя вещь и потеряете свои деньги. А мы вас научим, как распознавать о мошенников, и расскажем о последних их уловках! Читайте блог, и вы избежите их ловушек.

Когда Вы выбираете исполнителя для взлома почты, необходимо знать уловки которые используют мошенники.

В сети есть множество тех, кто хотел бы на Вас нажиться. Пока такие услуги(ссылка на главную) пользуются спросом, можно найти множество предложений в интернете.

Обманывают чаще всего используя фальшивые доказательства. Первый тип таких доказательств это отправка письма с почты жертвы, заказчику. Заказчику отправляется письмо в котором в адресе отправителя фигурирует взломанная почта, но на самом деле с технической точки зрения такое не сложно провернуть и не имея доступ к почте. В последнее время почтовики научились бороться с такими письмами и не пропускают их, но не все. Идентифицировать такое письмо возможно, заглянув в его свойства, в них не будет нужных заголовков которые посылают mail.ru, gmail.com, yandex.ru или другие почтовики. Данный вид доказательства может быть применим но в купе с другими. Поэтому если Вы сомневаетесь, просите исполнителя дать другие доказательства. Второй тип это фальшивые скриншоты папки входящие или других папок почты. Имея необходимые навыки в работе с графическими редакторами можно запросто "нарисовать" такой скриншот, поэтому если исполнитель предоставляет такой вид подтверждения взлома, то его можно принять только если вы уверены, что письма или темы писем в скрине Вам знакомы. Если сомневаетесь, то просите сделать скриншот письма которое Вы пошлете жертве, либо просите процитировать текст из него.

И уж тем более не доверяйте взломщику который просит предоплату за принятый заказ, настоящие исполнители работают всегда без предоплаты.

Также встречаются взломщики, которые поняв, что Вы заказывате своего конкурента или поросто корпоративную почту и делаете это не с новой почты, созданной Вами специально для работы со взломщиками, а с личной, с которой ведется деловая переписка, начинают шантажировать. Либо прямо пишут на почту которую заказали и договариваются с владельцем о вознаграждение, за то, что они сдадут заказчика. По этому мы советуем для таких целей создавать отдельный почтовые ящики, через которые Вас невозможно будет идентифицировать.

Частенько в заказ приходят не существующие почты, не добросовестный исполнитель просто регистрирует такую почту и выдает ее за взломанную.

Чтобы защитится от недобросовестного исполнителя взлома почты нужно следовать нескольким правилам:

- не доверять таким доказательствам, как почта со взломанного ящика или скрин почты с неизвестными письмами или отправителями и то и другое может быть подтверждением взлома, но должно использоваться вместе и с другими подтверждениями;

- попросите взломщика, чтобы он изменил имя и фамилию на почте, это касается почты mail.ru , тогда в mail.ru агенте можно будет увидеть новые данные;

- можете попросить, чтобы исполнитель отправил из mail.ru агента сообщение;

- если у Вас все равно остались сомнения, отправьте деньги с кодом протекции и после того как поймете, что данные верные, скажите этот код, но на это соглашаются не все исполнители, т.к. недобросоветными бывают еще и те кто заказывает взлом почты. В таком случае Вам поможет услуга гаранта.

- просите процитировать или сделать скриншот письма которое отправите на взломанную почту;

- когда выбираете исполнителя взлома ищите его на авторитетных форумах, смотрите на отзывы и проверки есго сервиса, как давно размещена тема о взломе почты, кидалы часто меняют свои контакты, поэтому больше нескольких месяцев их тема не продержится;

Как работаем мы.

Во первых мы никогда не берем деньги вперед. Оплата строго после предоставления доказательств. Доказательства можете выбрать сами. Мы так же можем работать через гаранта. Информация о наших услугах размещена на основных тематических ресурсах рунета. Первое время мы работали на нашу репутацию, теперь репутация работает на нас. Если возникают различные нюансы в работе с клиентами мы всегда готовы пойти на встречу. У нас гибкая система скидок. Мы работаем как с единичными заказами так и с оптовыми. Наши услуги и цены Вы можете посмотреть на нашем сайте, там же можете сделать заказ.

Что бы заказать у нас взлом почты напишите нам на почту [email protected] или сделайте заказ через форму на нашем сайте .